很久沒有在這 PO 文了,一方面是因為工作忙,事情也越來越複雜,要整理得完 PO 上來需要另外花上一些心力,另外一方面是這次的心得相對簡單,是自己上班用的電腦維修心得,所以便 PO 出來讓大家參考一下。

雖然我不太想用網路上的「子龍任務」來形容這次維修的過程,但是實際上這次我遇到的問題的確是叫修了兩次之後… 再加上我自己 DIY 一次之後,現在看起來才沒啥問題,所以在這邊分享出來,也許有人遇到類似的問題時可以試著自己處理看看,當然有保固有時間的話還是請找原廠協助。

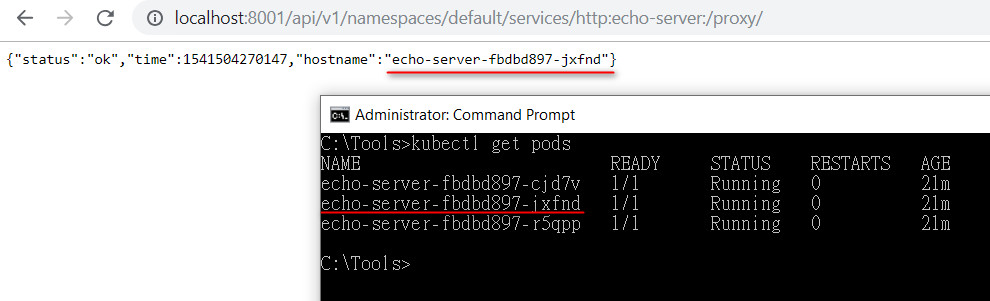

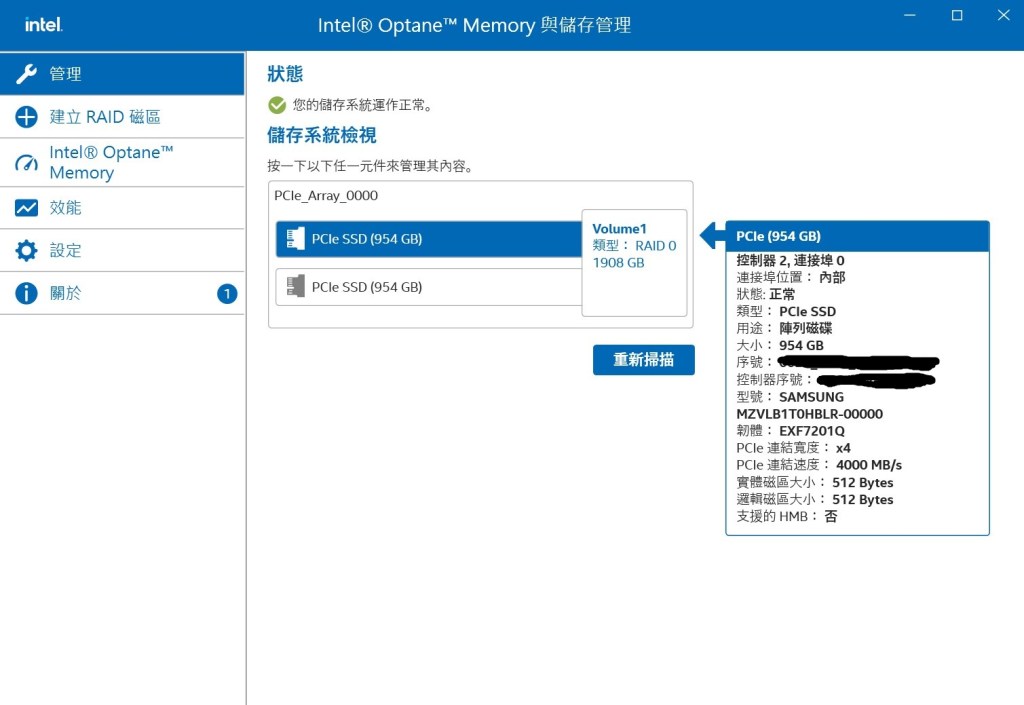

這次的故事要從我的 B9400 無法開機說起,就在某天 WFH 的早上,我準備要開電腦上班時,發現我的筆電無法開機,直接進了 BIOS 然後顯示無硬碟,當時嚇了我一大跳,因為裡頭的工作資料有好一陣子沒備份了,但幸好經過一些無厘頭的步驟後 (拔電源、D 面用手壓一壓…),就恢復正常了,之後這樣子的經驗又發生幾次,由於我這台 B9400 是出廠就設定成 1TB*2 的 RAID 0 機種,所以我自己嘗試著 Google 之後發現可以下載一個所謂的 Intel Optane Memory 與儲存管理 的程式來檢查是不是有問題。

開機不成的畫面我其實沒有任何記錄,應該是每次都是上班時發生這個問題,我要不然是急著想上班,要不然就是本著工程師的性格:再試著開開看重現一下問題所在… 然後就成功了,所以一直到我用了 Intel 的程式之後,才發現這程式不時的會跳警告訊息出來。

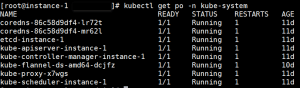

以前還流行 DIY PC 時,知道硬碟有這個 SMART 自我偵測資訊可以看,但是這個 Intel 的程式只會顯示狀況正常或異常,不會顯示 SMART 裡的各種數值,每次 Windows 出現警告訊息時打開這個程式來看就顯示正常,只有在 Windows 的事件檢視器看得到和上圖一樣的錯誤訊息,也不清楚具體是哪裡出問題了。

拿出我自己家裡電腦裡封存已久的 CrystalDiskinfo 想要看一下 SMART 數值時,卻想到以前在 PC 上也玩過所謂的 Intel 晶片組的 RAID 0,這麼做的時候 SMART 資訊是看不到的,實際上跑了 CrystalDiskinfo 也說找不到硬碟。(雖然事後才發現是我的軟體版本和腦袋都太舊的關係,現在各種新的軟體對於晶片組的 RAID 0 資訊偵測已經沒有問題了。)

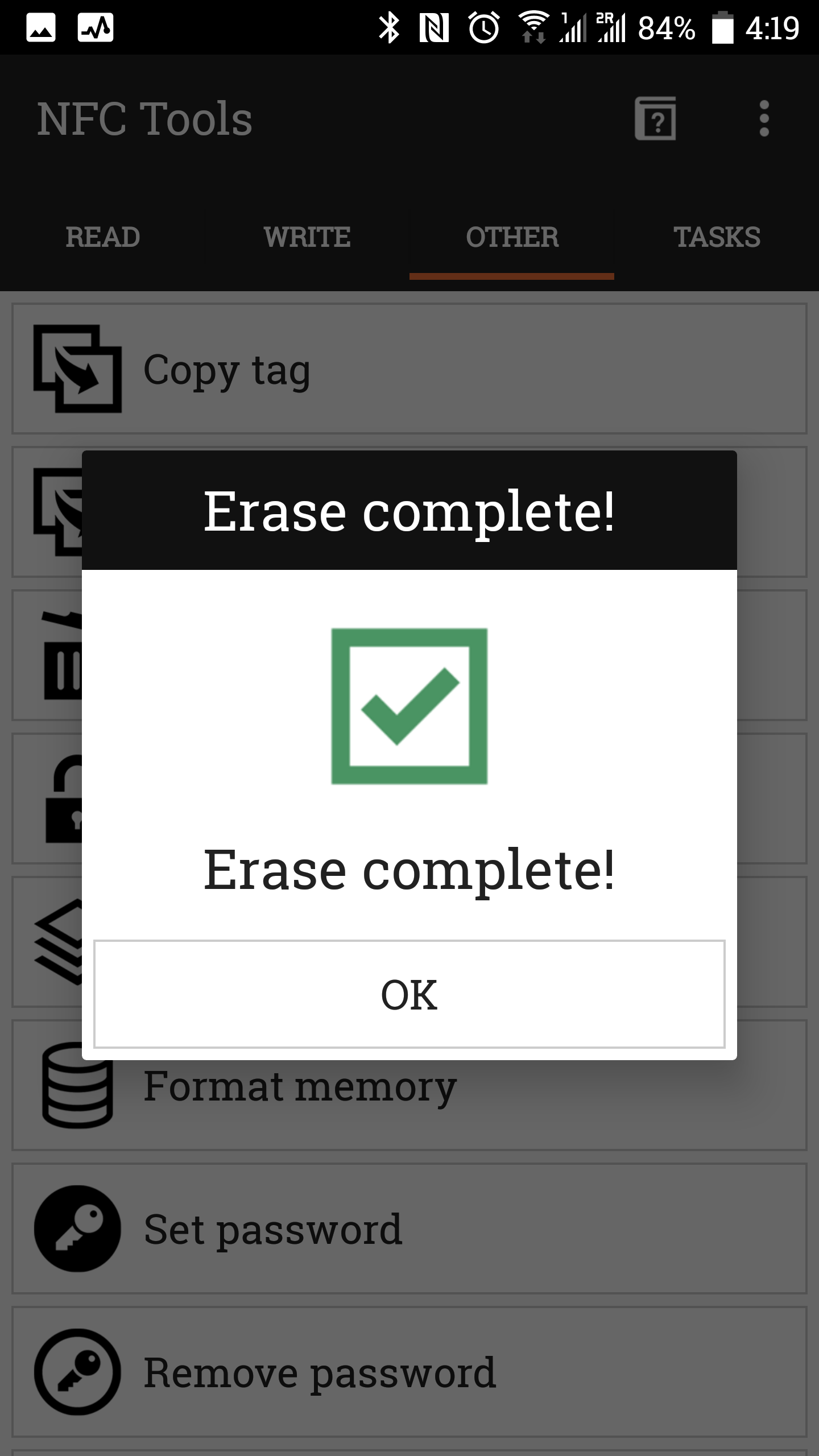

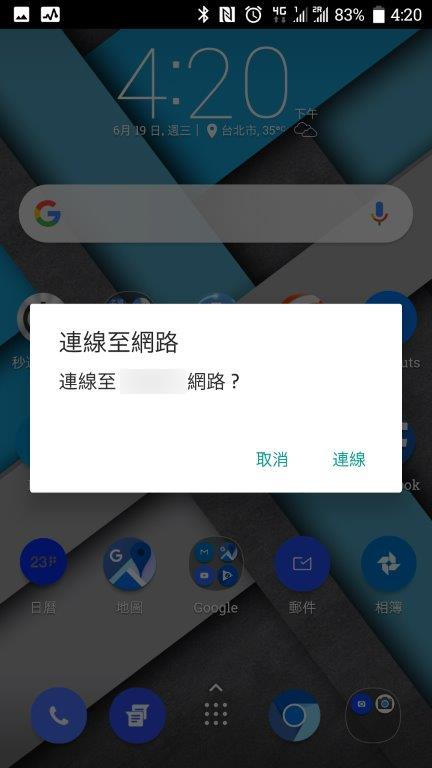

然後,我就開始我的叫修過程了,讓人驚喜的一點是,Asus 竟然也有比擬 Dell 的到府維修服務,到線上網頁報修之後,就是等維修人員和你約時間來修理了,這點和 Dell 的體驗有點類似,當然 Dell 特有的完美保固(Asus 也有提供,但似乎有自負額) 和 Keep your HDD 這兩點 Asus 並沒有完美複製,所以為了避免檢修時發現是要換硬碟而造成公司資料外洩,我就得提前幾天先把系統資料備份起來然後把硬碟給清乾淨,而 Dell 的 Keep your HDD 就可以讓我備份資料就好,因為就算是換硬碟也不會把舊的收走,也就不會有資料外洩的問題。

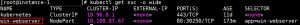

Asus 的到場維修人員看起來還蠻專業且有禮貌,不知道是不是和 Dell 一樣都是外包的,第一位來的先生幫我用 USB 開機然後拿軟體測試了兩顆 SSD,認定是其中一顆出了問題所以需要更換,由於我正在上班留工程師自己在客廳維修,實際上我並沒有觀察到他的維修過程,等下班後我很開心的倒回我的資料後… 還原後第一次開機又發生 SSD 失蹤進入 BIOS 的狀況,雖然又是一陣拔電源按一下 D 面的莫名操作之後回復了正常,但是這次在 Intel 程式裡竟然可以看到另外一顆沒換到的 SSD 出現問題,當時其實我心裡想這大概就是子龍任務了,於是馬上上網再申請第二次到府維修,這時候我有發現一個小插曲,原本我出廠配置的應該是 Samsung 的 PM981A 1TB SSD * 2,上次更換其中一顆之後變成更好的 PM9A1,PCIe 連結速度從 4000MB/s 變成了 8000MB/s,心理想說這果然是網路上所謂的子龍任務 – 有時會免得獲得免費升級的服務。

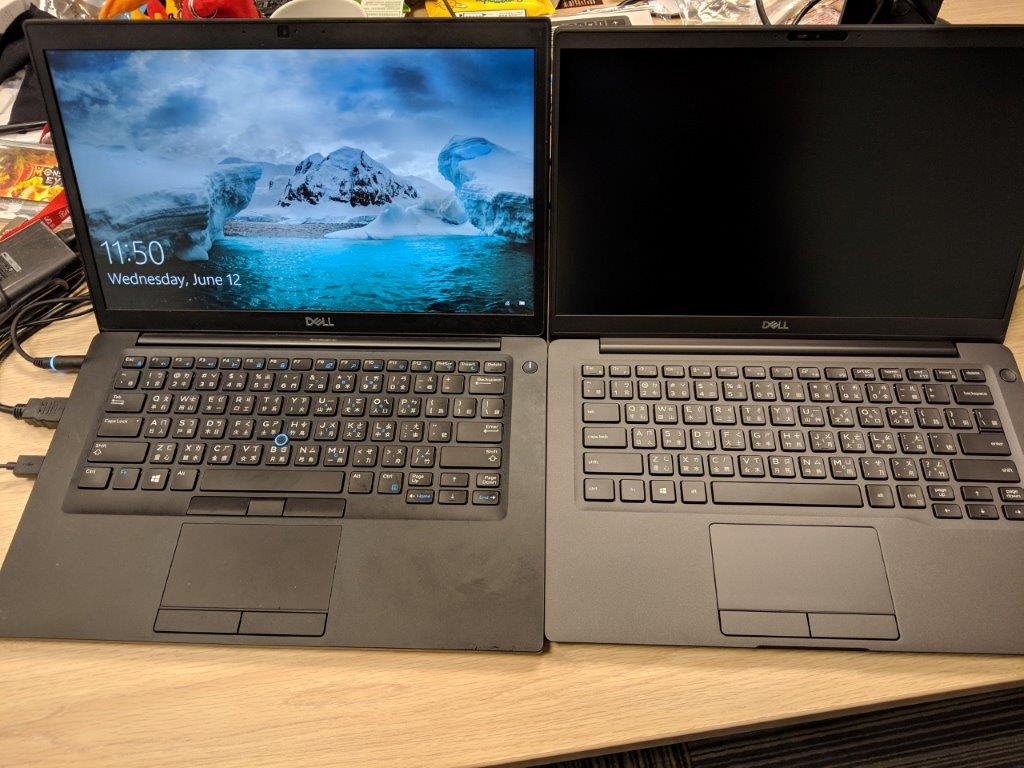

第二次的維修可能是不用待料的關係,申請後第三個工作天就到府了,來的人感覺是比較資深的大哥,和第一次的工程師不是同一位,雖然我堅持「應該是」另外一顆 SSD 有問題,因為我有截圖給工程師看,但由於工程師把 RAID 0 解開後用他的軟體測試並給我看 SMART 資訊都沒有問題,但是工程師有帶疑似上次一起申請的主板來,在我的堅持下還是請他幫我給換上,因為我已經等這個維修用了兩週的公司備用筆電,很希望趕快解決掉不然覺得真的挺浪費時間,所以我這次的維修拿了兩張

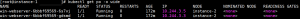

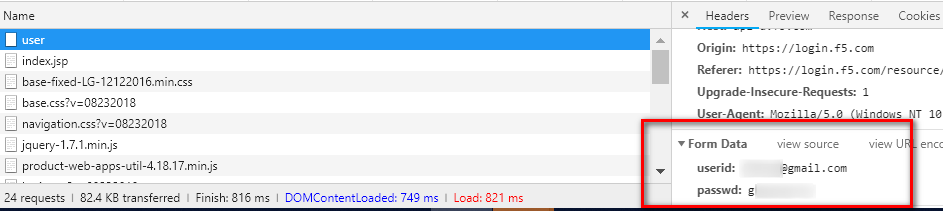

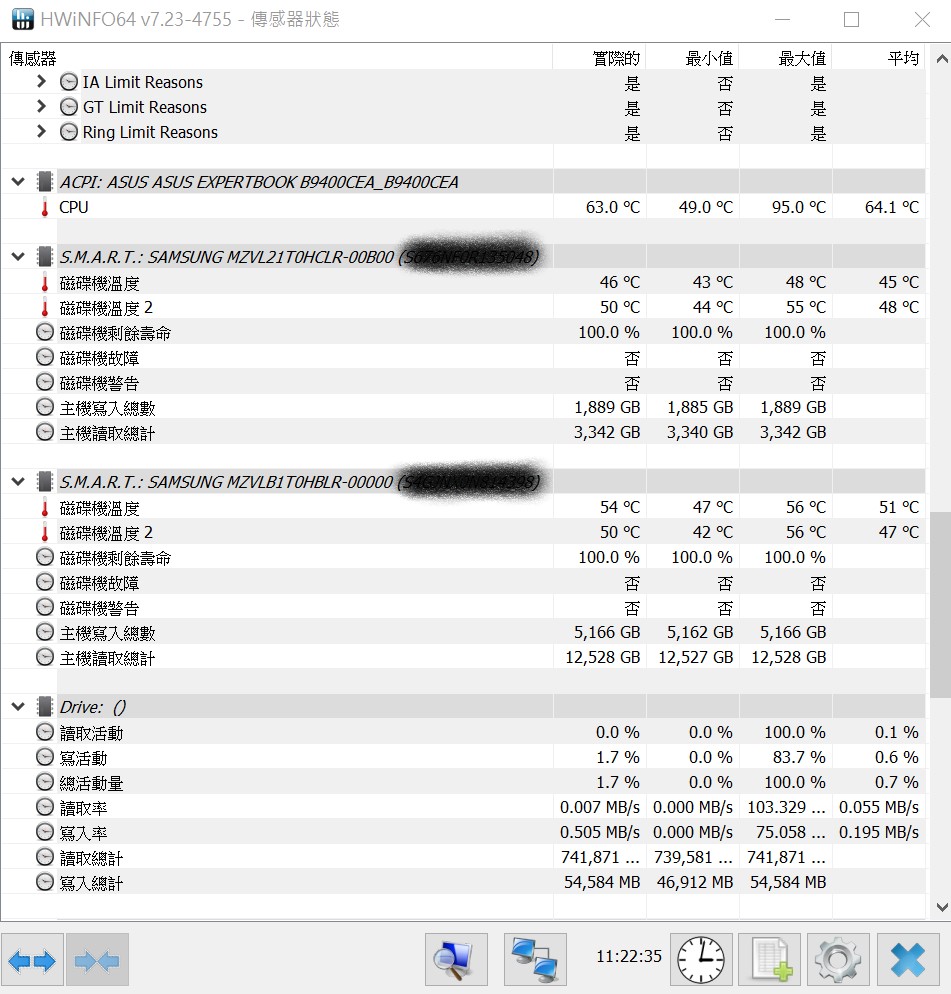

然而好景不常,這次資料倒回去之後還是發生了 Windows 警告訊息,但我這次不想要先跑子龍任務了,來了也修不好的話還更浪費我自己的時間,想說自己做個 USB開機碟跑 SMART 測試看看,自己先找出病根,然後再請工程師到府服務這樣子快一點,但是這時候我下載了新版的 HWiNFO 和 CrystalDiskinfo 軟體,卻發現這兩個軟體都可以正常無誤的在 RAID 0 的 Windows 下執行,然後就被我發現了一個事實:SSD 的控制器溫度很高,而且這顆 83°C 的是 Samsung 980 的 OEM 版本 PM981A,網路上可以查到 980 這顆硬碟有 84°C 問題的一些英文的分享,由於我的 HWiNFO 是設定成 6 秒更新一次,所以我自己判斷這可能是主要的原因。

為了驗證這個問題,一開始我拿了個小風扇墊在機器底下直吹然後故意跑一些軟體來壓力測試,也一邊開著 HWiNFO 紀錄最高溫度,並觀察 Windows 有沒有再出現警告訊息,結果是證明我的假設正確,開著風扇直吹的機器就幾乎不會再出現警告訊息,沒開風扇的時候不時的就會出現警告訊息並且在 HWiNFO 中會記錄到超過 80°C 的溫度。

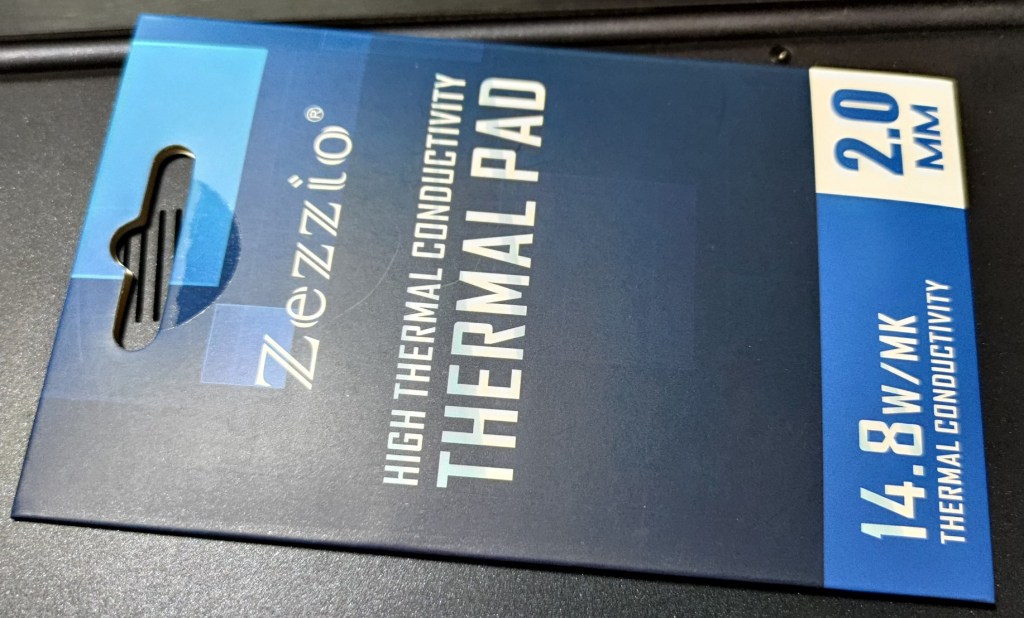

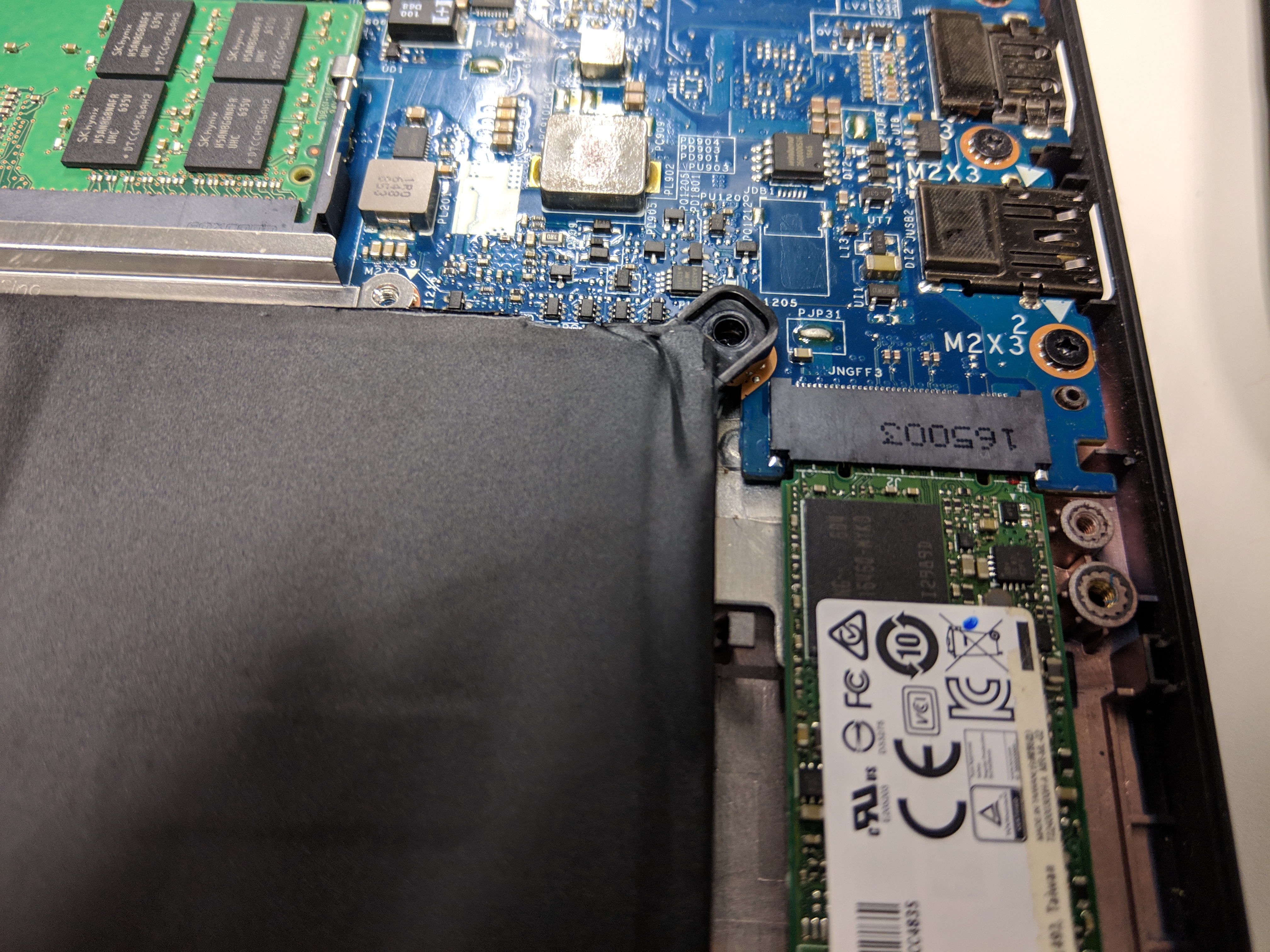

原本想要再跑子龍任務的我猶豫了一下,正想要乾脆買片筆電散熱風扇架的配件來解決這個問題,但在上網看了一些網友關於 SSD 散熱的心得之後,發現有些人會建議只要簡單的在 SSD 和 D 面機殼之間貼上一片導熱貼,就可以順利的把熱量導入 D 面去,更何況 B9400 的 D 面摸起來是金屬的,之前看網友開箱時也有提到機器 D 殼上是有貼石墨烯這種聽來高科技的東西,所以就上網買了塊這個:

我有事先量了一下,所以買了 2.0MM 的,沒想到這樣子小小一片也要 310 塊錢,於是趁假日時動手來貼,以下是貼之前和貼之後的比較,我的手實在不太巧,剪個導熱貼也剪得歪歪的:

貼完之後做了個簡單測試,看起來似乎有效:

今天週一上班開了一整天的會,我也刻意的一直把 HWiNFO 開著紀錄,有 WFH 的朋友們一定都有類似的經驗:視訊會議軟體都很耗電且吃系統資源,不管是 Windows 或是 Macbook M1,尤其是需要開著視訊的時候,一整天下來,沒有用其他散熱風扇吹,狀況是一切正常,Windows 整天也沒有跳警告了:

其實我一直到現在都還不知道當初 SSD 消失的原因是什麼,是不是和溫度有直接的關係也無從證明,但是現在至少我可以把惱人的 Windows 警告給消除了,也不再那麼怕突然哪一天上班時電腦又無法開機,讓 Asus 工程師跑了兩次子龍任務後加上自己 DIY 的結果也算是有個完美的結局。最後有發現網友的影片提到 Samsung 的 SSD 會有過熱降速的問題,看來貼這個導熱貼還是有其價值的。

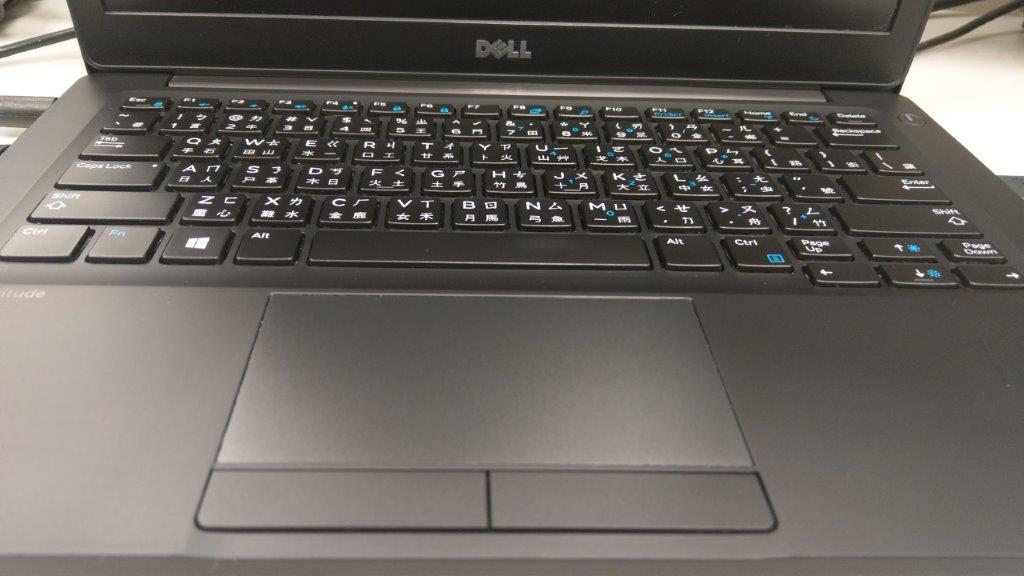

最後還是要靠北一下這台的散熱設計了,之前還在公司辦公室上班時,大家在同一個會議室開會就只會聽到我的機器風扇的高頻聲,這讓我想到中正評測裡的頻道主最討厭的散熱設計是:散熱不好,轉速來頂,我自己也是寧願這筆電多個 100~200 公克無所謂,但風扇別那麼吵,電池如果能更多一點也更好,因為現在視訊會議軟體實在太耗電了。要不然就是這機器也別開個 i7 + 32GB RAM + 2TB RAID 0 的規格了,一副自己帶出門可以輕薄有面子、在家裡可以高效能有裡子的樣子,結果風扇一轉就讓人卻之不恭了。

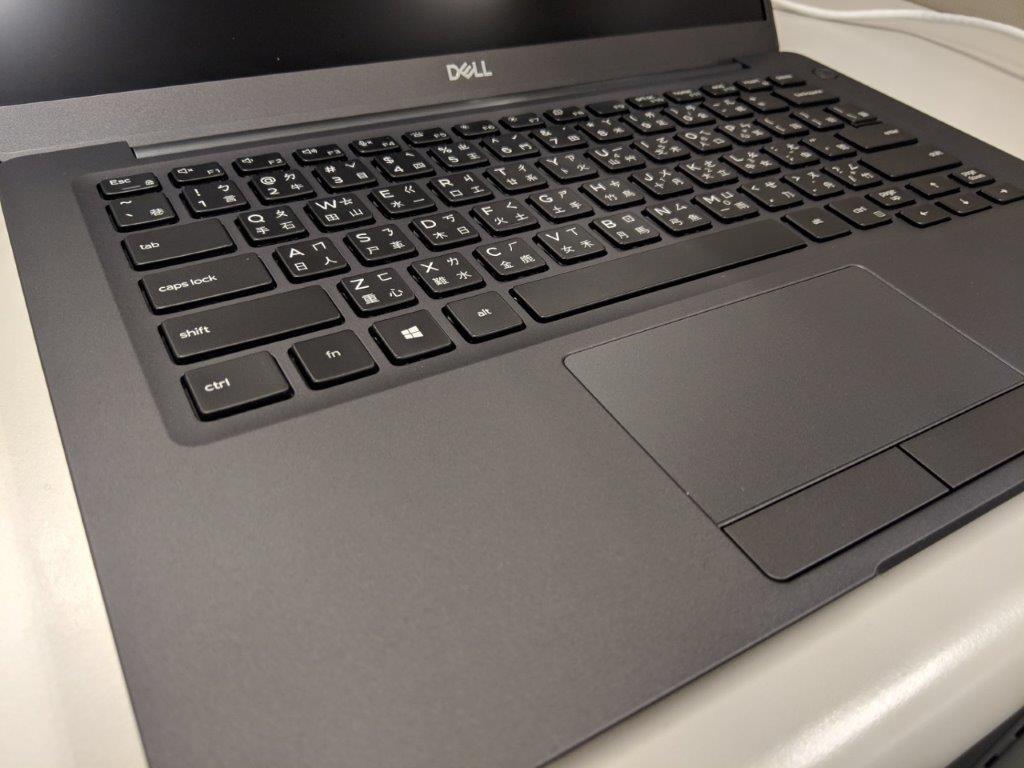

不過我自己其實蠻喜歡這次的 B9400 的外型設計,低調、輕薄、拿起來感覺穩固、用了一年多的外殼還是同剛買來的一樣… 不顯眼但沒掉漆變色之類的變醜,如同我以往用過的 Lenovo Thinkpad 或 Dell Latitude 一樣,就算是拿去咖啡廳裝文青,這個外型也沒有真的輸 Macbook 太多。而且這次的到府維修經驗本身讓我挺驚艷的,但如果能加上 Keep your HDD 服務,拿掉無謂的 RAID 0 配置留一棵 SSD 但價格不變的話,就會讓我覺得「更商務」一點。最後還是很肯定 Asus 的進步,希望將來他們能在商務領域上更有斬獲。

打開外盒裡面也是使用紙盒作保護,算是相當的環保

打開外盒裡面也是使用紙盒作保護,算是相當的環保

這更新一等就是半個小時

這更新一等就是半個小時